2022 年4月12日凌晨,西北工业大学网络安全实验室的警报突然响起。博士生林浩准备关电脑时,发现屏幕右下角的流量提示不对劲——运维服务器的连接请求在2分钟内突然增加到237次,远超平时的正常范围。他赶紧叫醒隔壁的室友李雨桐,两人打开网络抓包工具一看,大量伪装成“国家自然科学基金答辩通知”的邮件正涌入校园邮箱,附件里的文件藏着猫腻。

“邮件主题看着挺正规,但附件其实是病毒文件。”李雨桐指着电脑屏幕说,“这个文件的特征和去年曝光的TAO组织恶意程序一模一样。”林浩立刻把文件样本送到学校的安全测试系统检测,结果显示这是高危病毒,正试图用窃取的账号密码入侵学校内网。与此同时,校园网服务中心的电话响个不停:有老师发现邮箱自动往外发英文邮件,学生们也反映实验数据莫名丢失。信息中心主任宋强马上启动应急方案,切断教学区与互联网的连接,并联系西安警方介入,一场无声的网络攻防战就此开始。

在警方成立的联合专案组里,林浩、李雨桐等学生组成的技术小组开始追踪攻击源头。攻击者用了很多高校的服务器当 “跳板”,70%的节点都在周边国家,想借此掩盖真实位置。但他们在凌晨5点发送的指令里,不小心留下了美式键盘的操作习惯,这暴露了他们所在的时区,美国东部。更关键的是,李雨桐在分析病毒程序时,发现代码里有 TAO 组织内部专用的文件路径,结合攻击时间正好是美国东部的工作时段,专案组初步判断:这次攻击是美国NSA下属的TAO组织直接策划的。

随着调查深入,TAO 的攻击手段逐渐清晰:他们先用工具劫持网络通信,再用远控程序控制核心服务器,最后拿着偷来的账号渗透到国内的基础设施系统。但攻击者撤离时犯了个错误——上传工具时没改参数,系统错误日志里暴露了完整的工作目录。技术小组顺着这条线索,发现TAO通过掩护公司买了埃及、荷兰等地的IP地址,还租用了外国公司的服务器搭建攻击环境。更惊人的是,他们竟然破解了国内运营商防火墙的账号密码,想通过“合法”渠道偷取用户数据。

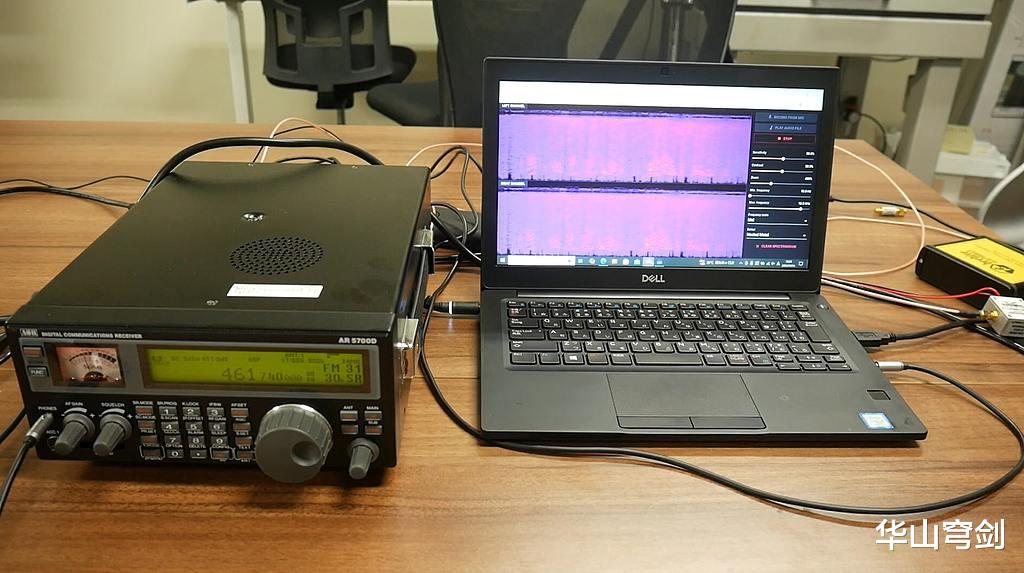

为了应对持续的威胁,学生们和国家计算机病毒应急处理中心、360 公司合作,展开了攻防拉锯战。他们在核心设备上部署了流量监控系统,用智能算法实时识别异常行为;对被入侵的服务器进行“体检”,从内存里提取残留的病毒碎片;甚至逆向分析TAO的攻击工具,研究出针对性的防御办法。经过5个月的努力,技术团队锁定了TAO使用的54台跳板服务器和41种攻击工具,其中16种和之前曝光的完全一样。他们还查到了13名直接参与攻击的TAO成员身份,拿到了60多份美国电信公司的秘密合同。

“这些证据一步步证明了NSA的系统性网络攻击。”林浩在报告里写道,“从偷西工大的设备配置,到控制运营商的短信网关,他们的目标不只是高校数据,更是想掌控中国的关键信息基础设施。”学生们提供的技术分析,成了国家向国际社会揭露美国网络霸权的核心证据。2022年9月5日,国家计算机病毒应急处理中心正式发布调查报告,把NSA的丑陋行径公之于众。

“在网络安全这场战争里,没有旁观者。”李雨桐在复盘时说,“当TAO想用病毒窥探我们的秘密,我们就用竞赛里学到的技能筑起防线。这场胜利属于所有守护国家数字安全的中国青年。”如今,西工大的学生们还在继续研发安全工具,他们设计的漏洞扫描系统已经部署到全国多个重要系统,自主研发的网络安全架构正在申请专利。在秦岭脚下的校园里,新一代网络卫士正用代码作武器,守护着中国的数字天空。